Contenu

- 01. Ingénierie sociale

- 02. La menace interne low-tech

- 03. Appâtage

- 04. Boutons de désabonnement

- Obtenez votre billet pour Generate New York maintenant

S'il est vrai que les attaquants développent en permanence des virus et des logiciels malveillants plus complexes, de plus en plus souvent oubliés, la plus grande menace pour la sécurité des entreprises ne vient pas en réalité des logiciels, mais des êtres humains eux-mêmes.

Les entreprises peuvent créer l'infrastructure la plus sécurisée au monde pour protéger leurs données contre les menaces externes, avec des solutions telles que des pare-feu, des VPN et des passerelles sécurisées, mais cela n'atténue pas le risque de menaces, malveillantes ou autres, au sein même de l'organisation. Cette méthode de piratage low-tech est devenue de plus en plus populaire ces dernières années, des marques bien connues étant victimes de fraudeurs contactant des administrateurs financiers juniors pour demander des fonds après une petite enquête sur LinkedIn.

- Les meilleurs VPN 2019

De plus, étant donné qu'Internet constitue une grande partie de la routine quotidienne de la plupart des gens et que de nombreux employés se connectent à des comptes personnels sur le lieu de travail, il est important de se rappeler qu'il existe également un croisement entre les informations personnelles et les informations de votre entreprise en matière de sécurité en ligne. Si un pirate informatique obtient vos données personnelles, il peut également accéder à vos données professionnelles.

Voici donc quatre façons dont les pirates peuvent contourner votre sécurité et voler vos données.

01. Ingénierie sociale

La genèse de toute menace de cybersécurité d'origine humaine est l'ingénierie sociale; l'acte de manipulation des données confidentielles d'un individu. Bien sûr, les pirates pourraient infecter un réseau avec des logiciels malveillants et entrer par la porte dérobée, ou mieux encore, ils pourraient simplement inciter un employé à donner un mot de passe et à se promener par l'avant sans sonner l'alarme. Une fois qu'un pirate a le mot de passe d'un individu, vous ne pouvez pas faire grand-chose pour l'arrêter, car son activité semble être autorisée.

Les techniques d'ingénierie sociale ont dû devenir plus sophistiquées au fil des ans, car l'utilisateur moyen est devenu plus averti des méthodes traditionnelles utilisées par les pirates. Les pirates doivent donc désormais être plus intelligents dans la manière dont ils obtiennent des données. Dans un sens commercial, quelque chose d'aussi simple que d'inciter un utilisateur à cliquer sur un lien malveillant peut donner à l'attaquant l'accès à l'ensemble du réseau. Les gens savent qu’il faut ignorer les courriels d’étrangers qui plaident en faveur d’une personne qui a désespérément besoin de coordonnées bancaires, mais lorsque cet e-mail provient d’une personne que vous connaissez, vous êtes beaucoup moins susceptible de cliquer sur "Marquer comme spam".

Les pirates peuvent facilement faire défiler le compte Facebook d'une cible potentielle pour trouver le nom d'un ami de la victime. Ensuite, ils peuvent envoyer à la victime un e-mail se faisant passer pour cet ami, et la victime sera plus susceptible de tomber amoureuse si elle pense que cela vient de quelqu'un qu'elle connaît.

ASTUCE: En ce qui concerne les médias sociaux, soyez prudent avec les détails personnels que vous communiquez. Ce qui peut sembler être un jeu inoffensif où "Votre nom de rap est le nom de votre premier animal de compagnie plus le nom de jeune fille de votre mère", pourrait en fait être une arnaque par hameçonnage utilisée pour trouver les réponses aux questions courantes sur la récupération de compte.

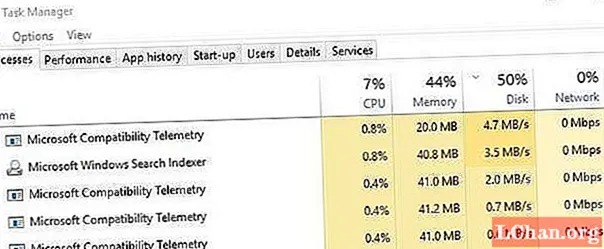

02. La menace interne low-tech

Au lieu d'un ennemi sans visage, la plupart des menaces de cybersécurité internes proviennent en fait d'employés actuels ou d'anciens employés. Ces employés peuvent obtenir un accès non autorisé à des données confidentielles ou infecter le réseau avec quelque chose de malveillant. Ces menaces internes peuvent prendre plusieurs formes:

- Surf à l'épaule

«Surfer à l’épaule» est le simple fait qu’une personne observe une personne qui tape son mot de passe. Il y a un précédent à ce sujet. Un employé mécontent ou sur le point de partir pourrait se tenir derrière un bureau et observer d'autres employés en train de taper leur mot de passe. Ce simple acte pourrait conduire à un accès non autorisé, ce qui pourrait être désastreux pour une entreprise. - Mots de passe sur les notes post-it

Encore plus facile que de mémoriser un mot de passe observé par-dessus une épaule, les menaces internes peuvent provenir d'employés écrivant des mots de passe et les collant sur leur écran d'ordinateur - oui, cela se produit réellement. De toute évidence, cela rend incroyablement facile pour quelqu'un d'obtenir des informations de connexion qui pourraient ensuite être utilisées pour frauder ou infecter une entreprise. La bonne nouvelle est que cette imprudence est facile à rectifier. - Clés USB insérées dans les ordinateurs

Les machines des employés peuvent être infectées par un logiciel d'enregistrement de frappe chargé sur une simple clé USB. Un attaquant devrait simplement insérer la clé USB à l'arrière d'un ordinateur et avoir accès aux informations personnelles et aux mots de passe de l'utilisateur.

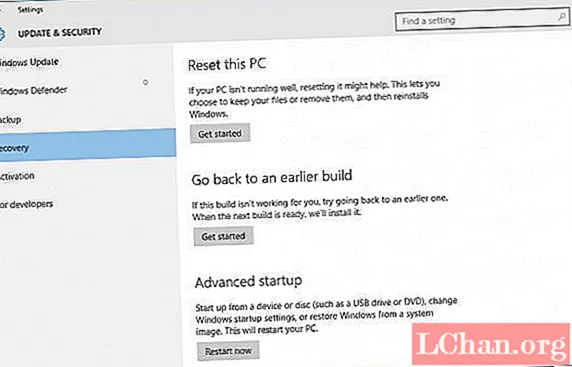

ASTUCE: Pour éviter ces menaces internes, les entreprises doivent informer leurs employés avec des cours de sécurité et des communications sur l'importance d'être vigilant avec leurs mots de passe. Les logiciels de gestion de mots de passe tels que KeePass ou Dashlane peuvent stocker les mots de passe en toute sécurité, vous n'avez donc pas à vous souvenir de tous. Vous pouvez également verrouiller les ports USB de vos postes de travail pour empêcher tout accès à des appareils non autorisés via USB. Cependant, cette approche doit être examinée attentivement, car elle rend chaque poste de travail beaucoup moins flexible et augmente la charge de travail du service informatique, car chaque nouveau périphérique USB nécessitera une approbation avant de pouvoir être utilisé.

03. Appâtage

Semblables à l'ingénierie sociale, les méthodes d'appâtage trompent les utilisateurs en utilisant les informations obtenues sur la personne. Par exemple, un pirate informatique pourrait consulter les sites de médias sociaux et apprendre que la cible a un intérêt pour Game of Thrones. Cette connaissance donne à l'attaquant un appât. Au lieu d'un e-mail générique, l'attaquant pourrait envoyer à la cible un e-mail disant "Cliquez ici pour regarder le dernier épisode de Game of Thrones". L'utilisateur est plus susceptible de cliquer sur le bouton qui, bien sûr, est en fait un lien vers un malware, et non l'épisode le plus récent de Game of Thrones.

De même, avec autant d'informations répertoriées publiquement sur LinkedIn, il peut également être facile pour les attaquants de rechercher une structure de reporting, de cibler un junior prétendant être le PDG et de demander un transfert de fonds vers un compte particulier. Aussi farfelu que cela puisse paraître, il y a des incidents bien connus à ce sujet. L'écoute électronique est une méthode similaire, les attaquants écoutant les conversations d'affaires dans les cafés, dans les transports en commun et même en tant que fournisseur dans un environnement de bureau.

04. Boutons de désabonnement

Les boutons de désabonnement sont une autre façon pour les attaquants d'inciter les utilisateurs à télécharger des logiciels malveillants à partir d'e-mails. Selon la loi, chaque e-mail marketing doit contenir un lien de désabonnement afin que les consommateurs puissent refuser de recevoir des communications. Un attaquant pourrait envoyer des e-mails répétés à un utilisateur qui ressemblent à des offres marketing spéciales d'une entreprise de vêtements (ou similaire). Les e-mails semblent suffisamment inoffensifs, mais si l'utilisateur n'est pas intéressé par l'entreprise ou pense que les e-mails sont trop fréquents, il peut appuyer sur le bouton de désabonnement pour ne plus recevoir d'e-mails. Sauf dans l'e-mail de phishing de ce pirate, le fait de cliquer sur le bouton de désabonnement télécharge le logiciel malveillant.

ASTUCE: Un filtre anti-spam correctement configuré devrait arrêter ces e-mails, mais encore une fois, il est préférable de rester vigilant.

La clé à retenir est de rester vigilant et à jour sur l'éventail de méthodes que les pirates peuvent utiliser pour voler vos données. Éduquez vos employés afin qu'ils connaissent les techniques énumérées dans cet article qui peuvent être utilisées pour acquérir du contenu, telles que leurs informations de connexion ou leurs données personnelles. Encouragez les employés à interroger toute personne qu'ils ne reconnaissent pas et à être au courant de toute personne écoutant des conversations ou surfant sur l'épaule.

Cependant, en prenant tout cela de côté, il convient de se rappeler qu'Internet reste un endroit extrêmement positif et créatif, et que le monde en est considérablement plus riche. Si vous êtes vigilant, nous pouvons tous continuer à profiter de ses avantages.

Cet article a été initialement publié dans le numéro 303 de rapporter, le magazine le plus vendu au monde pour les concepteurs et développeurs Web. Acheter le numéro 303 ou alors abonnez-vous ici.

Obtenez votre billet pour Generate New York maintenant

Le meilleur événement de conception Web de l'industrieGénérer New Yorkest de retour. Se déroulant du 25 au 27 avril 2018, les principaux intervenants incluent Dan Mall de SuperFriendly, le consultant en animation Web Val Head, le développeur JavaScript complet Wes Bos et plus encore.

Il y a aussi une journée complète d'ateliers et de précieuses opportunités de réseautage - ne le manquez pas.Obtenez votre ticket Generate maintenant.